脅威ハンティング、調査分析、インシデント対応に特化した生成AIである 「Purple AI」は、オープンソースと独自開発のさまざまなモデルにより、会話のプロンプトと双方向対話を通じて、脅威の特定、調査分析、リスク軽減が可能なAI エンジンをセキュリティアナリストに提供することで、組織の効率性向上を目指しています。ここでは、Purple AI がどのように脅威ハンティング、調査分析、インシデント対応において SOC チームの効率と有効性を向上させるのか説明します。

会話型AIで脅威ハンティングを簡素化

脅威ハンティングにおいて、効果的な結果を得るために適切なクエリを構築するのは簡単な作業ではありません。 一見単純な質問をシステムが理解できるように変換するには、アナリストがどのようなパターンを探すべきかを理解し、手元のクエリシンタックスに精通していることが重要です。

これまでは、回答の取得までに数時間の調査と複数のクエリ (言うまでもなく、アナリストの長年の経験) が必要でしたが、Purple AI 使うと、あらゆる質問に対して様々な言語で、迅速に正確かつ詳細な回答を得ることができるようになります。

The Know Knowns 〜 知っていると知っている

Purple AI を使用すると、脅威ハンターは特定の既知の脅威について質問し、侵害の兆候に関する手動のクエリを作成することなく、迅速に回答を得ることができます。

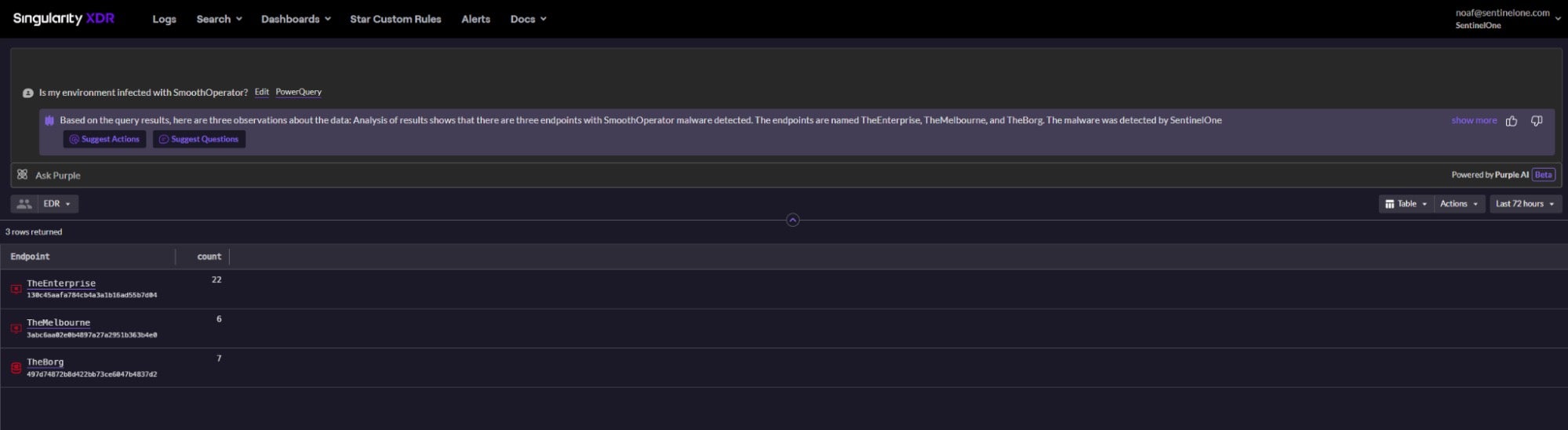

例えば、アナリストは「私の環境は SmoothOperator に感染していますか?」や「エンドポイントに SmoothOperator の兆候はありますか?」などのプロンプトを使うことができ、 特定の脅威を追跡します。

上の表は、先ほどの質問に対して、Purple AI が戻されたデータ内で観察された動作と特定された異常に基づき、コンテキストを認識した洞察と結果です。 推奨されるフォローアップの質問と最適な次のアクションも提供されます。 SmoothOperator の例の場合、ハンターは次のサマリーを受け取ることが考えられます。

「結果分析の結果、SmoothOperatorマルウェアが検知されたエンドポイントは3つあり、すべて同じ企業サイトからであることがわかりました。 このデータは、マルウェアがデスクトップとサーバーの両方のエンドポイントに感染したことを示します。 これは、大規模な攻撃が進行中である可能性を示しており、感染の範囲を特定するためにさらに調査することが重要です。データは、感染したデバイスの一部でマルウェアが複数回検知されたことを示しています。 例えば、このマルウェアは『TheEnterprise』という名前のエンドポイントで22回検知されており、最後に検知されたのは数時間前です。 これは、マルウェアが持続的であり、感染したデバイス上でしばらくの間活動していたことを示唆しています。」

続けてハンターは、Purpleによって提案される追加質問、またはユーザーがマニュアル入力する追加質問を投げることができます。

「エンドポイント『TheEnterprise』で永続的なイベントが発生しましたか?」

「影響を受けたマシンにすでにわかっている脆弱性はありますか?」

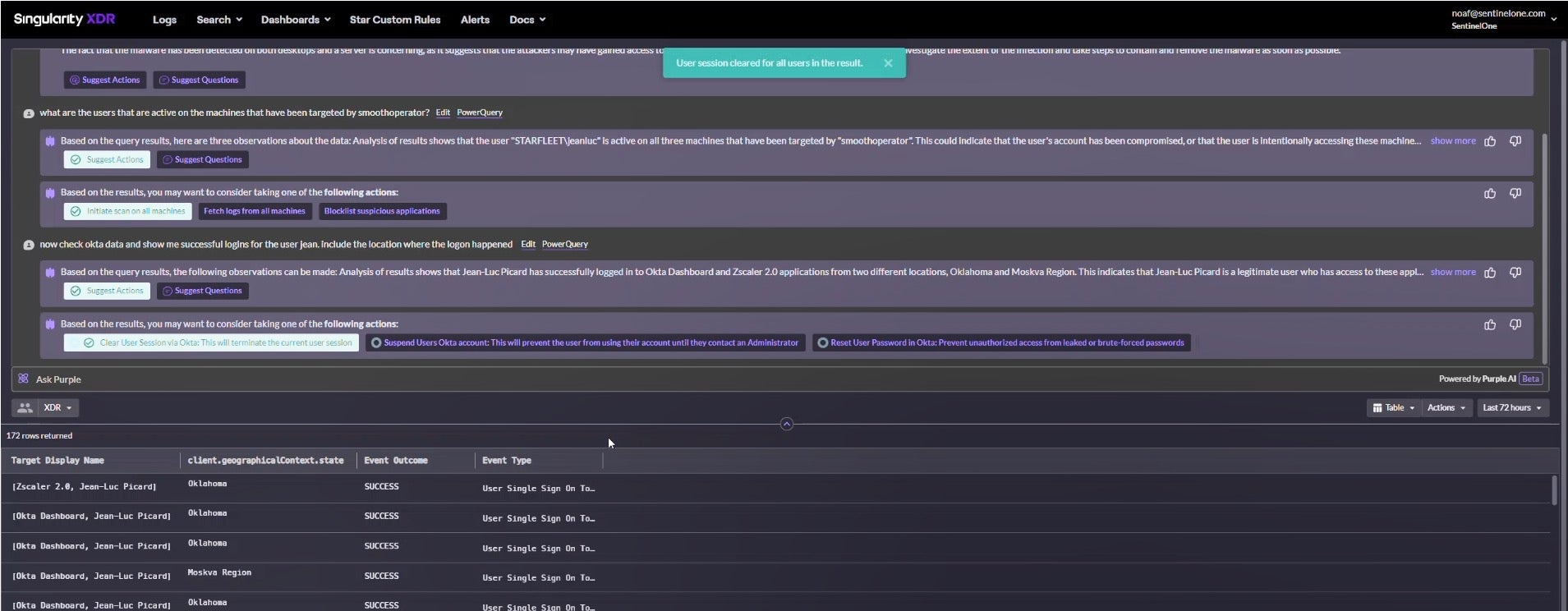

「影響を受けたマシンでアクティブなユーザーを表示し、 Okta データを確認し、ログインが成功したかを調べてください。ログオンが行われた場所も含めること。」

追加質問へ対し、システムは特定された行動の概要と結果を自動的に返し、次に最適な調査質問と対応アクションを推奨します。

上記の例では、最後の質問に対して、下記のアクションを組み合わせを 1 つ以上トリガーする提案が行われた可能性があります。「ユーザー セッションのクリア」、「ユーザーのOktaアカウントの一時停止」、「パスワードの強制リセット」、「すべてのネットワークから隔離」 「影響を受けるエンドポイントを特定する」、「他のエンドポイントで特定された同様の振る舞いをユーザーに通知するルールを作成する」、「影響を受けるマシンから最新のセキュリティ ログを収集する」など。

ボタンを 1 回クリックするだけで、アナリストは Purple AIとの会話と分析を続けながら、1 つまたは複数のアクションをトリガーできます。

Purple AIはSentinelOne Security DataLake内のあらゆる情報で実行され、様々なSentinelOne XDRインテグレーションを介したワンクリック応答を可能にします。 アナリストが尋ねる一つ一つの質問は、適切なソースまたはソースの組み合わせに対してバックグラウンドで実行されます。 ユーザーがさまざまなデータソースやデータの取り込み方法に精通している必要はありません。例えば、アナリストは次のように尋ねるかもしれません。

「xmrig を実行している ec2 インスタンスはありますか?」

「ネットワーク内にサーバータイプの切断された Linuxマシンまたは Kubernetesノードはありますか?」

その後、アナリストは次のような EDRあるいはXDRアクションをトリガーできます。

「影響を受けたすべての EC2 インスタンスをスキャンし、インシデントに関与したインスタンスにアーティファクトが残っていないことを確認する」

「検知されたコインマイナーソフトウェアを SentinelOne ブロックリストに追加し、再ダウンロードされたり、他のエンドポイントで実行されたりすることを防ぐ」

見えていないものを可視化する

ただし、場合によっては、脅威ハンターが何を探しているのかわからない場合もあります。 Purple AI の機能と速度を有効活用し、内部と外部のリソースを賢く利用することで、ユーザーは自身では定義できなかった不審な振る舞いについて自然言語で質問することができます。たとえば、 Purple AI に次のことを質問することができます。

「機密データまたはファイルにアクセスしようとするプロセスの全インスタンスを検索し、アクセス試行のソースを調査する」

「攻撃者が一般的に使用するすべてのコマンドラインツールを検索し、それらが不審な方法で使用されていないか調査する」

アナリストは Purple AIを活用して、「X をどのように識別できるか?」といった質問をすることもできます。

「Webシェルの可能性を見つけるにはどうすればよいか?」

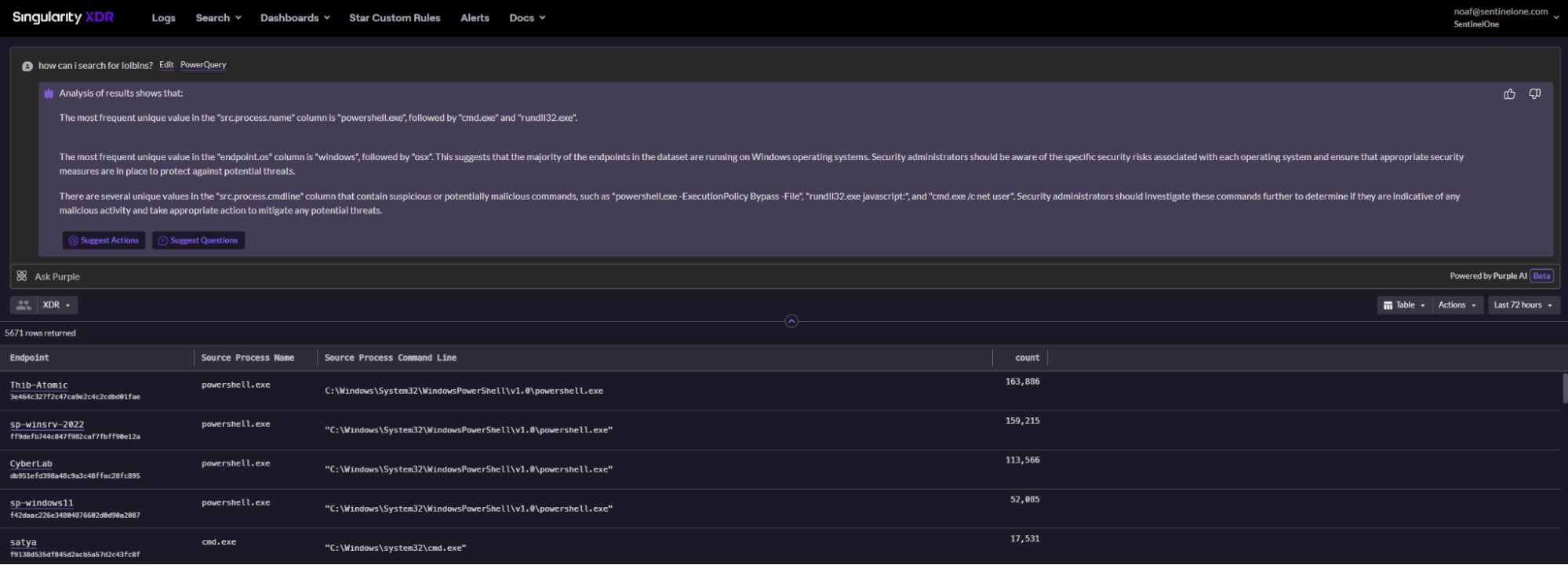

「LOLBinsを検索する方法は?」

上記は簡単に思えるかもしれませんが、Purple AI がなければ「機密データ」「一般的な利用」または「不審な方法」などの曖昧な用語をパターン化し、有用な結果を返すクエリ言語の構文を作成するタスクは非常に困難です。

脅威分析をシンプルに

アラート疲れが現代のセキュリティオペレーションセンター (SOC) が直面する最大の課題の 1 つであることはよく知られています。 ほとんどのセキュリティ チームは、調査して対応できる量を超えるセキュリティアラートを受け取ります。 その問題がデータの問題であることは明らかです。文脈化されたデータを実用的な結果に組み立て、複数の情報を有意に繋げることで、初めて情報は知識になります。

Purple AI は、セキュリティチームが脅威ハンティングに関する複雑な質問を投げること、自然言語を使用して企業環境全体を管理する運用コマンドを実行できることに加えて、脅威の調査プロセスの大幅な簡素化を可能とします。

Purple AIは、取り込まれたデータとサイバーセキュリティドメインを理解しているため、一連のイベントを迅速に判断し、複雑化する可能性のある状況をアナリストのために要旨を作成します。 SentinelOneの特許取得済みのテクノロジーであるStorylines と Purple AI の強力な組み合わせにより、アナリストは特定の振る舞いに関連するすべてのイベントを迅速に見つけるだけでなく、これらのイベントの概要とその疑いのレベルをすぐに取得することができます。

Purple AIは数秒以内に、特定された行動に関する洞察と推奨事項を提供するため、様々なイベントを手動で分析して 1 つの状況に応じたストーリーにつなぎ合わせる必要性が軽減されます。 これによりアナリストの効率が大幅に向上し、はるかに短い時間で多くのアラートを調査そしてトリアージできるようになります。

動作中のPurple AI

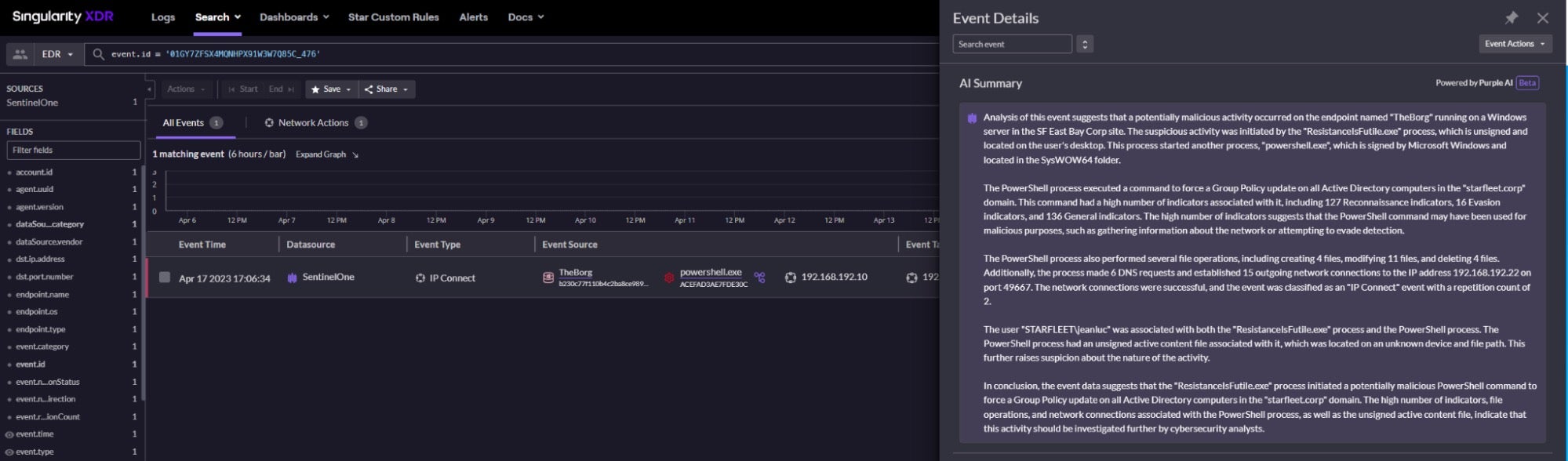

以下は、SentinelOne Singularity プラットフォームによって特定された脅威に対して作成された要旨の例です。

「このイベントの分析によると、SF East Bay Corp サイトの Windows サーバー上で実行されている「TheBorg」という名前のエンドポインで潜在的に悪意のある振る舞いが発生したことが示唆されています。 この不審な振る舞いは、「ResistanceIsFutile.exe」プロセスによって開始されました。このプロセスはUnsignedであり、ユーザーのデスクトップ上にあります。 このプロセスにより、Microsoft Windows によってSignされ、SysWOW64 フォルダーにある別のプロセス「powershell.exe」が開始されました。」

Purple AI が、最初に悪意のある振る舞いが検知されたか、とどこで検知されたかを示すことに注目してください。 これは、アナリストが攻撃がどれほど広範囲に及んでいるかを理解するために重要です。この例では、すべての悪意のある振る舞いが 1 つのサイトで特定されました。 ユーザーは、必要に応じてさらにドリルダウンして、特定された振る舞いの詳細な分析を選択できます。

次にPurple AIは、SentinelOne がその動作を悪意のあるものとして分類した、イベントの詳細な分析を表示します。

「PowerShell プロセスは、「starfleet.corp」ドメイン内のすべての Active Directory コンピューターでグループ ポリシーの更新を強制するコマンドを実行しました。 このコマンドには、127 個の偵察インジケーター、16 個の回避インジケーター、136 個の一般インジケーターなど、多数のインジケーターが関連付けられていました。 多数のインジケーターは、PowerShell コマンドがネットワークに関する情報の収集や検知の回避の試みなど、悪意のある目的に使用された可能性があることを示唆しています。」

この場合、PowerShell プロセスによってグループポリシーの更新が強制され、偵察と回避などのさまざまなインジケーターがトリガーされました。 次に、Purpleは、不審なプロセスによって作成された振る舞いに関する集計を表示します。

「PowerShell プロセスは、4 つのファイルの作成、11 のファイルの変更、4 つのファイルの削除など、いくつかのファイル操作も実行しました。 さらに、このプロセスでは 6 つの DNS 要求が行われ、ポート 49667 上の IP アドレス 192.168.192.22 への 15 の発信ネットワーク接続が確立されました。ネットワーク接続は成功し、イベントは繰り返し回数 2 の「IP Connect」イベントとして分類されました。」

次にPurple AIは、ユーザーやファイルなど、悪意のあるプロセスに関連するエンティティに関する追加情報を提供します。 これらのエンティティに関連する不審な動作や属性も強調されます。

「ユーザー「STARFLEET\jeanluc」は、「ResistanceIsFutile.exe」プロセスと PowerShell プロセスの両方に関連付けられていました。 PowerShell プロセスには、Unsignedアクティブコンテンツファイルが関連付けられており、不明なデバイスとファイルパス内にありました。 これは、振る舞いの本質性における疑惑をさらに高めます。」

最後に、Purple は振る舞いを要約し、関係する悪意のあるエンティティを強調し、結論と推奨される次のステップを提供します。

結論として、イベントデータは、「ResistanceIsFutile.exe」プロセスが潜在的に悪意のある PowerShell コマンドを開始して、「starfleet.corp」ドメイン内のすべての Active Directory コンピューターにグループポリシーの更新を強制したことを示唆しています。 PowerShell プロセスに関連する多数のインジケーター、ファイル操作、ネットワーク接続、と署名されていないアクティブコンテンツファイルは、この振る舞いがサイバーセキュリティアナリストによってさらに調査される必要があることを示しています。」

高レベルの詳細を備えた正確な分析を取得したアナリストは、Purple AIによって生成された洞察をコピーして脅威分析レポートに迅速に貼り付けたり、さらなる緩和・軽減やインシデント対応の手順を開始できます。

結論

Purple AI は、脅威ハンターや SOC チームアナリストが SentinelOne コンソール内から LLM (大規模言語モデル) の力を活用して、攻撃をより迅速かつ簡単に特定して対応できるようにする統合生成 AI です。 自然言語による会話プロンプトと応答を使用することで、経験が浅い、またはリソースが少ないセキュリティ チームでも、これまでは高度な訓練を受けたアナリストが何時間もの労力を費やさなければ発見できなかった不審な動作や悪意のある動作を迅速に暴くことができます。